はじめに

以下記事で「二段階認証を突破する攻撃手法」が載っていました。知らなかったのでメモしておきます。

二段階認証を突破する手法

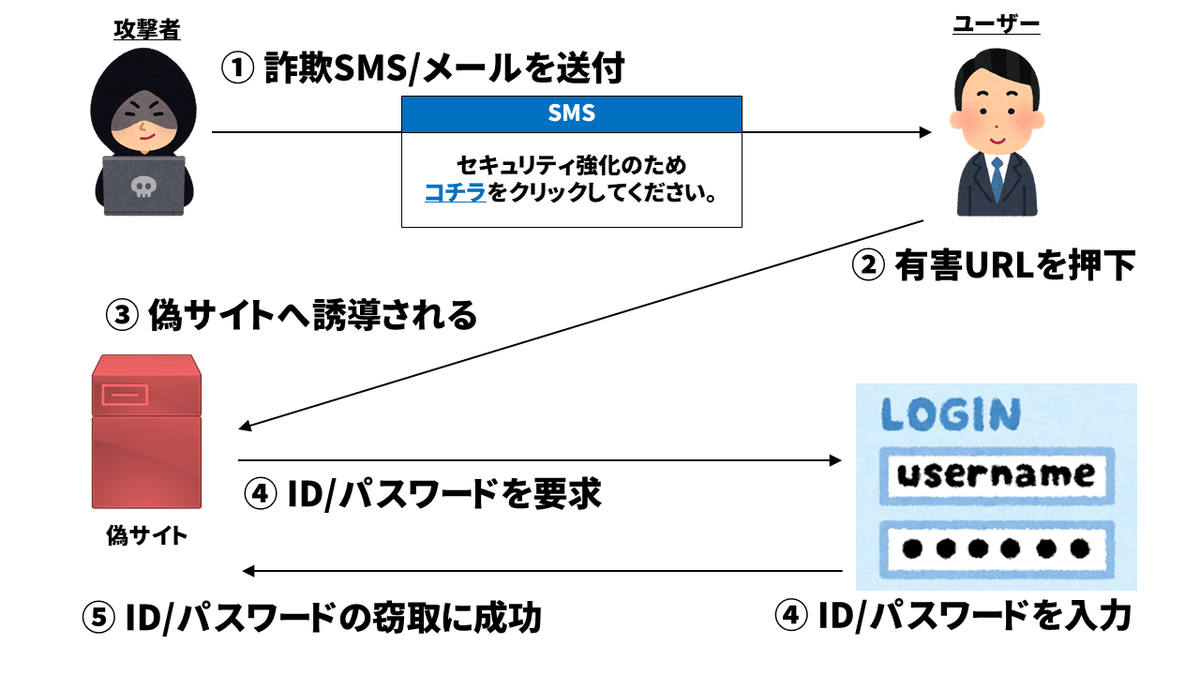

若干ごちゃつきましたが、簡単に絵にまとめてみました。

まずは、従来でも見られたID/パスワードを窃取する手法。

詐欺メールやSMSをユーザーに送りつけ、偽サイトに誘導する。

SMSやメールのメッセージには「セキュリティ強化のため、こちらをクリックしてください」などと書かれており、騙されたユーザーは攻撃者の用意した偽サイトへ誘導される。

誘導先には正規サイトによく似たログインフォームが用意されており、ユーザーはID/パスワード情報を入力してしまう。

これで、攻撃者のもとにパスワード情報が渡る。

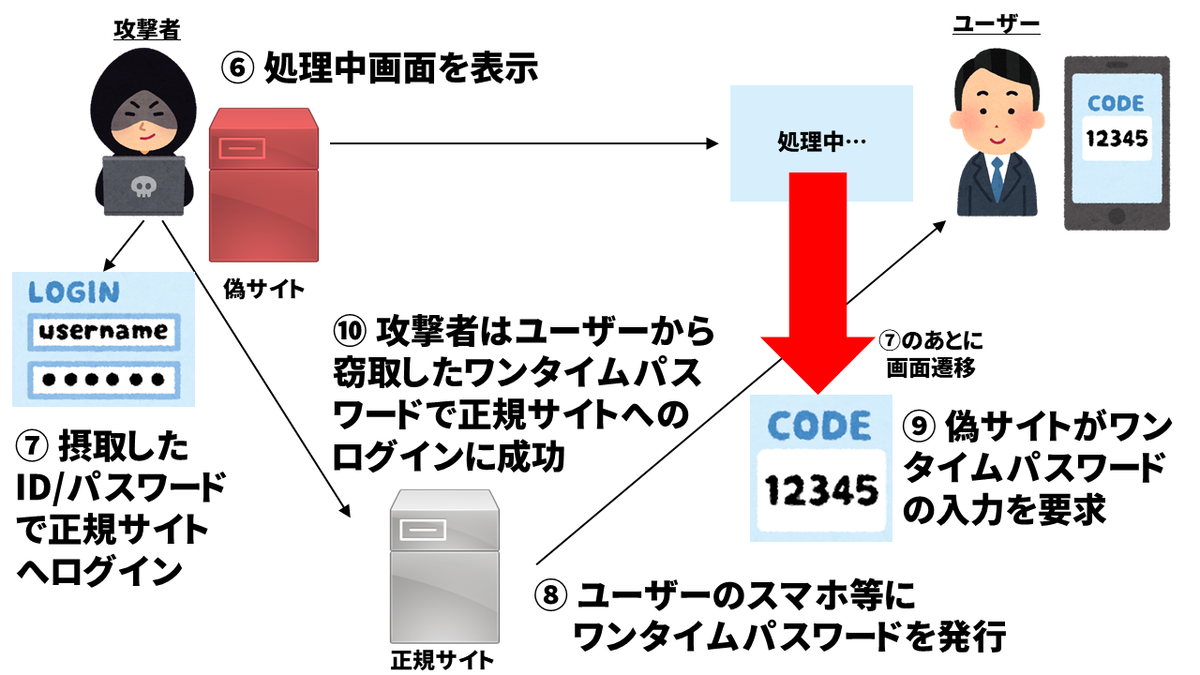

ここからが、二段階認証突破のための新しい攻撃手法。

ユーザーには、一時的に「処理中」のような画面を表示することで待たせておく。

その裏で、攻撃者は入手したID/パスワード情報を使って正規サイトへログインする。

ユーザーは二段階認証を有効にしているので、本来であれば攻撃者はここで躓く。

しかし、この手法では、攻撃者がID/パスワードを入力したあとに、ユーザーに見せている「処理中」ページが偽のワンタイムパスワードの入力画面へと切り替わる。

ユーザーには正規サイトから二段階認証用のコードが届いているので、ユーザーはそれを偽のワンタイムパスワード入力画面へ入力する。

すると、偽サイトから攻撃者のもとにワンタイムパスワードが届くため、攻撃者は窃取したワンタイムパスワードを使って正規サイトへとログインする。

おわりに

なるほど。賢いですね。

二段階認証だからといって「安全」とは言い切れないようです。

以上